La guerra es la paz. La libertad es la esclavitud. La ignorancia es la fuerza. 1984 – George Orwell.

Sabina Frederic, la Ministra de seguridad, encendió en los últimos días una nueva polémica. Justo en un momento álgido cuando la discusión en ese momento era sobre los sobreprecios en compras de alimentos y alcohol en gel estaba aún tibia.

La ministra de Seguridad aseguró que, «las fuerzas de seguridad monitorean las redes sociales, para ver el humor social y prevenir situaciones…Nos ha permitido trabajar sobre alertas tempranas para prevenir diversas situaciones. No es ciberespionaje, es ciberpatrullaje. Se hace un rastreo por lo que es público en las redes. Twitter, Facebook e Instagram tienen muchas cuentas que tienen faceta pública y otra privada. Las fuerzas federales solo acceden a lo que es público y eso permite anticiparse a una dimensión del humor social, no a todo…”, detalló la ministra de Seguridad.

Inmediatamente, generó una inesperada movida en Twitter y Facebook que escaló a niveles asombrosos.

Con posterioridad y como una forma de disminuir el desencanto que había generado la iniciativa, manifestó: “En relación con mis declaraciones sobre ciberpatrullaje, quiero aclarar que se trata de una herramienta de prevención. No hacemos una indagación sobre personas y trabajamos sobre lo público. En el caso de tener indicios suficientes de un delito, damos intervención a la justicia”. De más hay que decir, señora ministra que esto es: ilegal y es espionaje

Pero en el mientras tanto, el Área de Ciberpatrullaje y la Subdirección de Delitos Tecnológicos de la Gendarmería, detuvieron en Balcarce a un pibe que había tuiteado: “Che, que onda los que no cobramos el bono de 10.000 pesos. Sigue en píe lo del saqueo, no?” Delito que prevé entre 2 a 6 años de prisión.

Ahora bien, en esta entrada es nuestra intención difundir de, como las fuerzas de seguridad y de espionaje u operadores judiciales, hacen ciberespionaje a través de numerosos instrumentos con que cuentan y que cada vez son más sofisticada. Es solo una compilación reducida sobre el título que nos convoca.

A saber:

1- El nombre correcto de esta práctica es OSINT (Open Source Intelligence) o inteligencia de fuente abierta. Por otra parte, también existe algo llamado SOCMINT (Social Media Int.), para estos menesteres, se utiliza un software llamado «Pegasus». Lo han adquirido oportunamente el macrismo a la firma NSO Group, firma israelí que produce programa de intrusióny que el kirchnerismo lo ha mejorado a niveles sorprendentes. Hoy en día está en poder de la Agencia Federal de Inteligencia (AFI).Es un programa creado en su momento para atacar al terrorismo y al crimen organizado.

2- La información que circula en fuentes accesibles abiertamente (es decir, no mediadas por contraseñas ni espacio privado dentro de las plataformas) ha cambiado radicalmente la forma de hacer inteligencia en las últimas décadas.

3- Para hacerlo se usan diversas técnicas, algunas sofisticadas como rastreo automatizado de determinadas palabras clave o el simple y precario patrullaje del que hablaba hoy la ministra (que lo conocemos porque ya se hacía en la gestión anterior de Macri, pero para detectar delitos como: terrorismo, narcotráfico, trata de personas, etc.). A aquellos que temen por posible espionaje K -ya ocurrió en el pasado, con el Proyecto X y otros similares que impulsaron en su momento Néstor y Cristina. En 2014, el entonces gobierno de Cristina Kirchner compró equipos de espionaje electrónico y tecnologías de vigilancia de las comunicaciones a Alemania por dos millones de dólares, cuyas características siempre se mantuvieron en el más absoluto secreto.Antes que eso, en 2008, Tribuna de Periodistas entrevistó “a cara descubierta” a agentes de Inteligencia que revelaron que el kircherismo los había contratado para espiar a puntuales comunicadores y funcionarios. Incluso explicaron cómo hicieron el trabajo sucio.Y por lo que se sabe o se sospecha, también lo estarían utilizando algunos gobiernos provinciales.

Rápidamente por razones de tiempo, diremos que Pegasus funciona:

° La persona recibe un SMS persuasivo como un enlace.

° Al hacer click, el software se instala inadvertivamente.

° Este permite el acceso a archivos y aplicaciones guardadas en el dispositivo.

° También permite espiar mensajes de textos, escuchar llamadas de teléfonos.

° Incluso utilizan la cámara y el micrófono del móvil.

° El costo para espiar a 10 usuarios, es de 650.000 dólares aproximadamente, y se suma a la cuota de instalación que es de 500.000 dólares.

4- Un problema de este tipo de patrullaje es que, dada semejante cantidad de información circulante, lo más probable es que se elija un target a seguir (exactamente al revés de cómo se debe hacer cualquier investigación). Entonces se vigila a determinadas personas. Para quienes lo desconocen, permite acceder a todo el contenido del teléfono celular de la persona que se busca espiar.

5- En esta metodología precaria se mueven las fuerzas federales argentinas. Eligen a alguien y buscan qué endilgarle.

6- Algunos dirán: pero si está en las redes, es público y por lo tanto no hay invasión de la privacidad. No es tan así: existe una expectativa de privacidad, aún en la esfera pública. Puedo estar en la vereda, pero eso no habilita a fotografiarme y seguirme.

7- El ciberpatrullaje tiene consecuencias serias en diversos sentidos. En primer lugar, crea un clima de autocensura, con una marcada reducción de los espacios de participación ciudadana. Incluso cuando los perfiles sean públicos, también hay una expectativa de privacidad. Además, la vigilancia puede resultar en un efecto inhibitorio de la libertad de expresión , incluso bajo una leve sospecha de estar siendo monitoreados, nos empezamos , como ya dijimos a auto-censurar.

8- Independientemente de la tendencia política de cada quien, la reducción de espacios de participación es un problema para la democracia. Además, en Argentina están vigentes las plenas garantías de libertad de expresión.

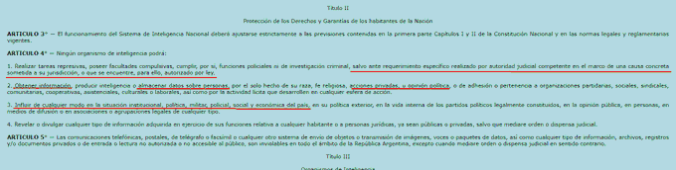

9- No es, ni debe ser potestad de las fuerzas de seguridad federales hacer inteligencia sobre la ciudadanía y mucho menos constituirse en veedores del discurso público. (Tampoco de la AFI, por las dudas, Ley de inteligencia art. 4 inciso 2).

10- Pésima idea de la Ministra Frederic, sostener una práctica reñida con el Estado de Derecho. En general, implica el monitoreo de publicaciones en internet, en este caso cuando lo realizan fuerzas de seguridad, con fines de persecución penal. Sabemos que estas prácticas se han utilizado con fines repudiables y se han empezado a naturalizar.

Para finalizar, señora ministra, si quiere medir el “humor social”, haga una encuesta o puede crear una cuenta. En fin, Incompetencia. Corrupción. Autoritarismo. Control policial de la información. Pretensión de no ser criticados. Dónde fue que ya vimos todo esto?

Por Hugo R. Manfredi

Fuente: La Nación, Clarín, Infobae, Periódico Tribuna, artículos de Christian Sanz, la política online, twitter diversos, google.

BONUS TRACK

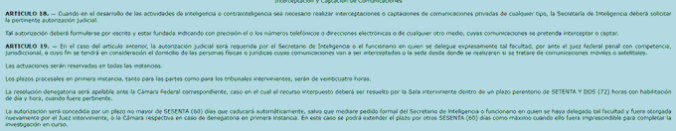

En ese contexto, muchos se preguntan si, al decir lo que dijo, Frederic confesó que está violando la Ley de Inteligencia 25.520. A continuación, el porqué de planteo:

¿La antropóloga confesó ayer que está violando la ley de inteligencia 25.520?

El Estado no puede hacer «inteligencia preventiva» sobre cualquiera de nosotros salvo que haya presunción de un delito concreto y que un juez habilite una investigación sobre personas determinadas.

Tampoco puede patrocinar el funcionamiento de redes privadas que vigilen por ellos. Si se comprueba relación funcional o financiera entre el Estado y particulares, es violación de la ley.

Y para poder espiarte, tienen que establecer tu nombre, apellido y donde vivís. Imposible hacer esa tarea sin inteligencia interior previamente. Y recién ahí, comprobado que hay un delito en curso, pedir permiso al juez. No es suficiente con un IP, brutos.

Por Nacho Montes de Oca